In questo articolo vedremo come installare in pochi semplici passaggi OpenHab 2 su RaspberryPi2oppure RaspberryPi 3.

In rete, è possibile scaricare l’immagine openHABianPi. openHABian è un’ immagine basata sul sistema operativo linux Debian e incorpora OpenHab 2 preinstallato.

Funzionalità incorporate nell’immagine openHABianPi

Oltre ad incorporare l’ultima versione di OpenHab2, nell’immagine openHABian troviamo preinstallato:

- OpenJDK Java8

- Un tool di aggiornamento chiamato openHABian Configuration Tool

- Diversi pacchetti come ad esempio vim, htop, nano.

- Un tool per analizzare i log (chiamato openHAB Log Viewer)

- Samba per condividere file e cartelle con Windows

- Mosquitto, per collegare alcuni dispositivi che usano questo protocollo per comunicare il proprio stato o azione.

Mosquitto infatti, gestisce il protocollo di comunicazione MQTT, usato per esempio dallo script CiaobitHome per comunicare bidirezionalmente con OpenHab2 i cambiamenti di temperatura, umidità, luminosità, presenza, ecc..

Scaricare e installare openHABianPi su Raspberry Pi3

L’installazione è semplicissima, per prima cosa va scaricata l’ultima immagine disponibile seguendo questo link di GitHub:

https://github.com/openhab/openhabian/releases

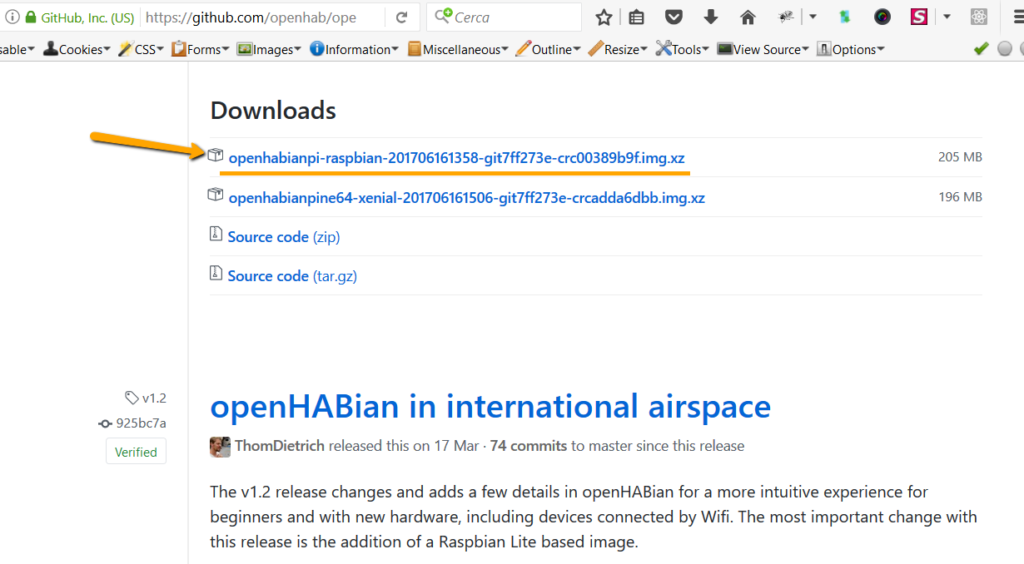

1) Scrolliamo la pagina fino ad arrivare alla sezione Downloads dove troviamo diverse immagini scaricabili con estensione .xz. Va scelta quella per il RaspBerryPi3 come in figura.

2) Una volta scaricato il file in formato .xz, che è un formato compresso, deve essere scompattato in una cartella, ad esempio c:\immagine\

NOTA: Per scompattare un archivio con estensione xz è possibile usare programmi come WinRar, WinZip PeaZip o 7-Zip

3) Otterremo quindi un file tipo: openhabianpi-raspbian-201706161358-git7ff273e-crc00389b9f.img

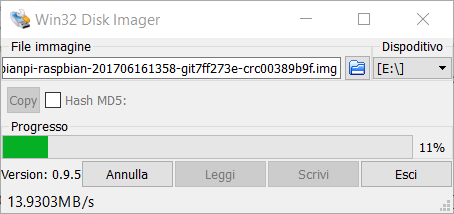

4) Per caricare l’immagine nella schedina MicroSD, abbiamo bisogno di scaricare ed installare un tool chiamato Win32 Disk Imager, scaricabile gratuitamente. Avviamo quindi Win32 Disk Imager e inseriamo la MicroSD nel pc.

Verifichiamo bene quale sia la lettera dell’unità che Windows associa alla MicroSD. Avviando la scrittura, ogni dato all’interno della schedina verrà cancellato!

Dal programma WIn32 Disk Imager, selezioniamo l’immagine, selezioniamo la lettera dell’unità che vogliamo scrivere (La MicroSD!) e avviamo la scrittura cliccando sul bottone “Scrivi”.

5) Terminata l’operazione di scrittura, scolleghiamo la schedina MicroSD dal computer per inserirla nel RaspBerryPi3

6) Colleghiamo al RaspBerryPi3 anche il cavo di rete, una tastiera e un monitor, cosi una volta acceso, potremo seguire lo scaricamento e l”installazione dei pacchetti aggiornati.

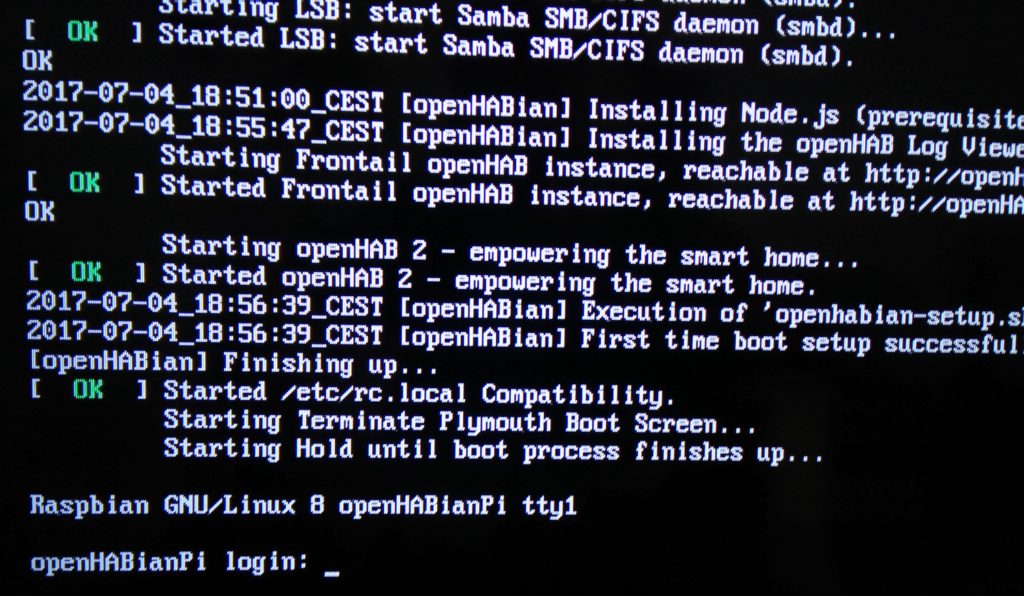

7) Alimentiamo il RaspBerryPi3 e seguiamo la procedura d’installazione che durerà tra i 15 e 45 minuti.

Al termine dell’installazione vedremo una schermata che suggerisce l’inserimento delle credenziali d’accesso a OpenHABianPi

Le credenziali di default sono:

USERNAME: openhabian

PASSWORD: openhabian

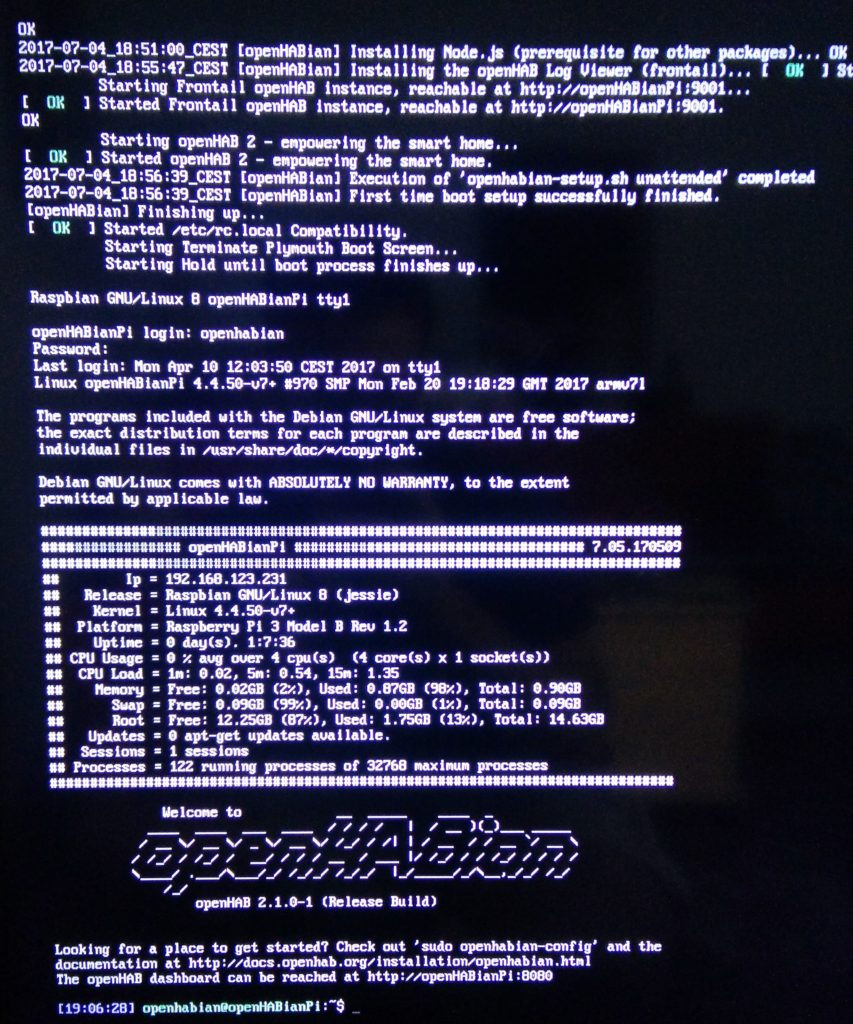

Una volta entrati si vedrà una schermata con diverse info di riepilogo, come ad esempio l’ip della board.

Consiglio vivamente di cambiare subito la password per questo utente, specialmente se intendiamo rendere accessibile il nostro RaspBerry dall’esterno della rete domestica. Per quanto riguarda invece l’ip, sarebbe meglio impostarlo statico a livello di modem (o dove risiede l’eventuale server DHCP), questo perchè così facendo è possibile aprire le porte verso la rete esterna e quindi accedere ad OpenHab da remoto.

8) ora è possibile accedere all’interfaccia web di OpenHab attraverso l’indirizzo locale http://openhabianpi:8080 oppure più genericamente via ip.